ARCHITEKTURA BEZPIECZEŃSTWA - ZERO TRUST NA KAŻDYM POZIOMIE!

Chroń swoją firmę przed współczesnymi zagrożeniami dzięki architekturze bezpieczeństwa opartej na zasadzie Zero Trust! Zaprojektuję i dla Ciebie rekomendacje, które nie ufają domyślnie żadnemu użytkownikowi, urządzeniu ani aplikacji, gdzie każdy dostęp jest weryfikowany, a uprawnienia przyznawane są wyłącznie w oparciu o aktualne potrzeby i kontekst działania.

W ramach oferty:

- Przeanalizuję Twoje środowisko IT, w celu i identyfikacji kluczowych zasobów wymagających ochrony.

- Zamodeluję mikrosegmentację sieci, aby zatrzymać zagrożenia i uniemożliwić ich rozprzestrzenianie się.

- Przygotuję rekomendacje dla silnej i wieloskładnikowej autoryzacji, oraz ciągłej weryfikacji tożsamości użytkowników i urządzeń.

- Opracuję polityki dostępu „najmniejszych możliwych uprawnień” (least privilege), ograniczając ryzyko nadużyć i wycieku danych.

- Praktyki dla monitoring i analizy zachowań w czasie rzeczywistym, co pozwoli błyskawicznie wykrywać i blokować nietypowe działania.

- Dokumentację architekturę w sposób przejrzysty i zrozumiały, wspierając Twój zespół w utrzymaniu najwyższych standardów bezpieczeństwa.

Chcesz dowiedzieć się, jak skutecznie zabezpieczyć swój system? Zapraszam do kontaktu – zaprojektuję dla Ciebie architekturę bezpieczeństwa, która wyprzedza zagrożenia!

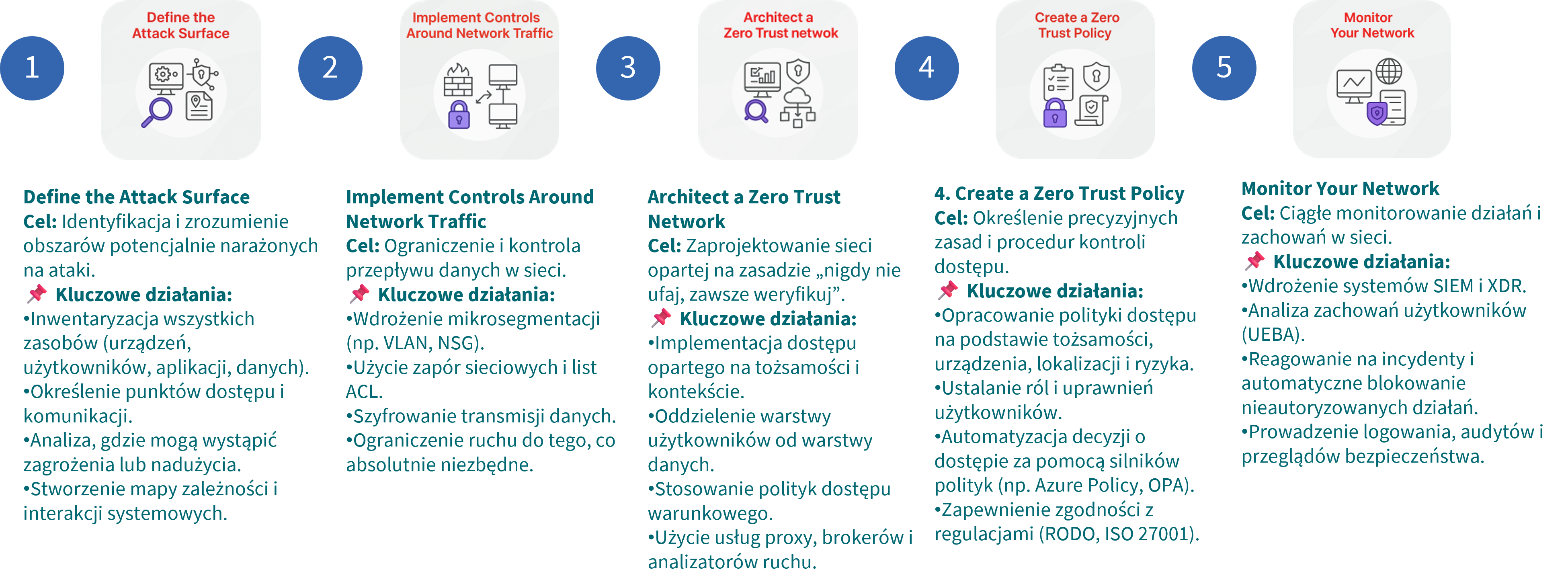

ETAPY REALIZACJI

-

Ocena stanu obecnego i zdefiniowanie wizji

Analiza istniejącej infrastruktury IT, przepływów danych oraz identyfikacja kluczowych zasobów i krytycznych punktów dostępu,

Określenie celów, oraz docelowego modelu bezpieczeństwa Zero Trust dla organizacji,

Identyfikacja i priorytetyzacja obszarów wdrożenia,

Wybór najważniejszych obszarów lub przypadków użycia, od których należy rozpocząć wdrażanie (np. dostęp zdalny, ochrona krytycznych aplikacji, segmentacja sieci). -

Projektowanie polityk bezpieczeństwa i architektury

Opracowanie zasad najmniejszych uprawnień (least privilege), polityk dostępu opartych na rolach oraz mikrosegmentacji sieci,

Zaplanowanie wieloskładnikowego uwierzytelniania, zarządzania tożsamością i ciągłej weryfikacji użytkowników, oraz urządzeń. -

Implementacja fundamentalnych technologii i monitorowanie

Wdrożenie kluczowych narzędzi, takich jak systemy IAM, MFA, EDR/XDR, zaawansowane firewalle i rozwiązania do monitoringu oraz analizy ruchu sieciowego,

Zastosowanie mikrosegmentacji i automatyzacji kontroli dostępu,

Iteracyjne rozszerzanie zasad Zero Trust na kolejne obszary – aplikacje, dane, infrastrukturę – z bieżącą analizą skuteczności i dostosowywaniem rozwiązań,

Monitorowanie zachowań użytkowników i urządzeń w czasie rzeczywistym, wykrywanie anomalii oraz szybkie reagowanie na incydenty.